파이어아이가 UNC2529그룹의 2020년 12월 글로벌 피싱 캠페인에 대한 정보와 해당 캠페인에서 사용된 새로운 멀웨어 3종을 공개했다.

UNC2529 그룹은 상당한 인프라와 맞춤형 멀웨어를 동원해 정교한 침해 활동을 진행하는 것으로 확인됐는데, 많은 경험과 자원을 보유한 공격자인 만큼 주의가 필요하다.

파이어아이가 공개한 UNC2529그룹의 전술과 세가지 멜웨어 특징은 아래와 같다.

UNC2529그룹은 12월 피싱 캠페인에 상당한 양의 자원과 50여개의 도메인을 다양한 단계의 위협에 사용했다. 또한, 난독화 및 파일 없는 멀웨어를 광범위하게 활용하여 탐지를 어렵게 만들었다. 이 그룹은 맞춤형 피싱 도구 등 정교함을 바탕으로 한 전문적이고 자원이 풍부한 그룹으로 관찰됐으며, 피싱 캠페인의 가장 큰 동기는 금전적인 것으로 파악된다.

UNC2529는 2020년 12월 2일 1차 피싱 캠페인을 진행했으며, 2020년 12월 11일과 18일 사이에 2차 캠페인에 착수했다. 1차 캠페인에서는 28개 이상의 조직이 피싱 이메일을 받았다. 피싱 이메일에는 피해자가 파일을 다운로드 하도록 유도하는 악성 URL 링크가 포함됐다.

UNC2529는 1차 피싱 캠페인 이후 미국 냉난방 서비스 회사가 소유한 도메인을 탈취하여 DNS 항목을 수정한 후, 이 인프라를 활용해 최소 22개 조직에 피싱 공격을 진행했다. 합법적인 도메인이 어떻게 손상되었는지는 아직 명확히 알려진 바가 없지만, UNC2529는 새로 관찰된 20개의 도메인을 활용해 페이로드를 호스팅한 것으로 추측된다. 2차 피싱 캠페인에서는 수정한 URL 패턴을 사용했다.

UNC2529는 타겟을 정하고 타겟 별 맞춤형 피싱 공격을 진행했다. 전자 제품 회사, 금융 기관, 보험 회사, IT 서비스 조직 등 기업 별로 각기 다른 회신 또는 승인과 같은 미끼성 피싱 이메일 제목을 사용했다. 이들은 해당 회사가 현재 어떤 프로젝트를 추진 중인지 살피고, 이를 토대로 맞춤형 피싱을 진행했다.

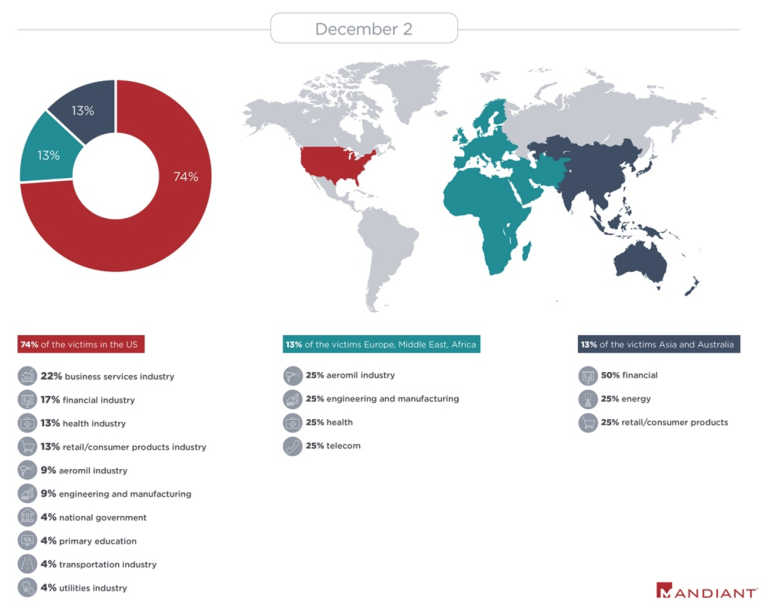

UNC2529의 피싱 캠페인은 전 세계 조직을 타겟으로 삼았다. 1차, 2차 캠페인 모두 주요 타겟은 미국이었으나, 유럽·중동·아프리카(이하 EMEA), 아시아, 호주도 주요 목표에 포함됐다. 2차 캠페인에서는 EMEA 비중이 늘어났다.

이향선기자 hslee@nextdaily.co.kr